Na minha opinião, o Shodan não é um diabo, mas sim um anjo que nos faz assumir a responsabilidade pela nossa própria segurança em um mundo de webcams e dispositivos móveis.

Já ouvi falar de Jeeps pirateados por atacantes capazes de controlar os sistemas de freios, os dispositivos IoT (Internet das Coisas) com firmwares obsoletos que podem ser facilmente comprometidos por um hacker remoto e os roteadores colocados em risco de phishing.

O Shodan, enquanto uma ferramenta potencialmente perigosa, também é o exemplo absoluto do que pode acontecer quando dispositivos com segurança relaxada entram em nossas vidas diárias.

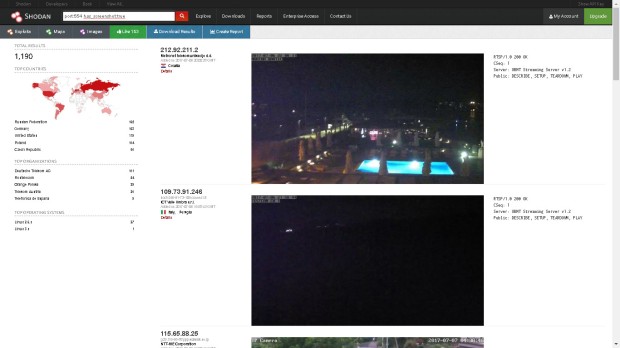

De certa forma, Shodan é o sonho de um voyeur. Uma verificação rápida, quer através de assinatura paga ou gratuita, usando termos como port:554 has_screenshot:true revela câmeras instaladas em lugares que vão desde parques de estacionamento no Japão até bares na França, lounges privados na Coréia ou gaiolas de coelho na Alemanha.

A seção de busca de Internet das Coisas (IoT), no Shodan, permite que usuários naveguem facilmente nas webcams vulneráveis para encontrar tudo, desde plantações de maconha, salas de bancos, crianças, cozinhas, salas de estar, garagens, jardins, quintais, pistas de esqui, piscinas, colégios e escolas, Laboratórios e caixas registradoras em lojas de varejo. Praticamente tudo o que você pode pensar.

Embora algumas dessas webcams estejam desprotegidas, muitas delas precisarão de autenticação. O primeiro passo é tentar o nome de usuário e a senha padrão. Eu compilei uma pequena lista do nome de usuário e senhas padrão de algumas das webcams mais utilizadas abaixo.

ACTi: admin/123456 or Admin/123456

Axis (traditional): root/pass,

Grandstream: admin/admin

IQinVision: root/system

Panasonic: admin/12345

Sony: admin/admin

WebcamXP: admin/<blank>

O pior disso é que, uma quantidade tão grande de dispositivos inseguros torna a internet menos segura para todos. As botnets estão usando as webcams vulneráveis para lançar ataques DDoS, e malwares para infectar casas inteligentes. Os IoT estão sendo usados como um vetor de transmissão para atacar outros dispositivos.

Segurança de um Dispositivo

Não só os IoT, como qualquer dispositivo de rede, devem seguir alguns dos critérios básicos de segurança e privacidade:

Segurança do Padrão

-Sem senhas padrão compartilhadas entre dispositivos.

-Todas as senhas devem ser criadas aleatoriamente usando geradores de números aleatórios.

-Os recursos avançados usados por pequena porcentagem de usuários devem ser desativados (VPN, Administração Remota, etc.).

Segurança do Projeto

-O firmware deve ser bloqueado para que o acesso não seja disponível.

-Os dispositivos Secure Element (SE) ou Trusted Protection Modules (TPM) devem ser usados para proteger o acesso ao firmware e ao hardware.

-Todas as interfaces GPIO, UART e JTAG, no hardware, devem ser desativadas para versões de produção.

-NAND ou outros meios de memória/armazenamento devem ser protegidos com epoxy, ball sockets (para que a memória não possa ser removida e despejada-dumped), ou outros métodos para evitar ataques físicos.

Segurança autônoma

-Os dispositivos não devem confiar na rede para fornecer segurança. O modelo de segurança do dispositivo deve assumir que a rede está comprometida e manter os métodos de proteção. Isso pode ser feito com instruções para que os usuários aceitem handshakes entre dispositivos que tentam acessar outros dispositivos em suas redes.

-A comunicação entre dispositivos deve ser criptografada para evitar ataques MitM e sniffing/snooping.

Privacidade

-O consumidor PII (Personal Involvement Inventory) não deve compartilhar com fabricantes ou parceiros

-Os dados de uso do consumidor, como individuo, nunca devem ser compartilhados com parceiros ou anunciantes.

– A política de coleta de dados, o tipo de dados coletados e o uso de dados, devem estar clara e localmente (on site) documentados.

Mas esses esforços deterão os atacantes?

É provável que uma combinação de cunho regulatório com um sistema de classificação de eficiência pode aumentar a segurança dos IoT. A Internet é um campo minado, e a redução das infecções oportunistas de malwares, como por exemplo, a prevenção da infecção pelo verme Conficker e suas variantes – ainda lidamos com este verme que parece ter sido deixado para as câmeras. Atenuar o risco não é o mesmo que eliminá-lo. Mas até que alguém descubra lidar com ataques deliberados, o problema dos dispositivos IoT inseguros parece piorar.

O Pesquisador de segurança Scott Erven disse o melhor: “Nossa dependência da tecnologia está crescendo mais rapidamente do que nossa capacidade de protegê-la”.

O usuário final está em um terreno acidentado, enquanto não souber lidar com uma simples senha da webcam no quarto do seu filho. E ninguém quer aparecer, inesperadamente, nos resultados dessas pesquisas.

Comecei a escrever este post com o propósito de apresentar uns recursos muito mais fuderosos do Shodan, não apenas o voyeurismo; segui o instinto… e prometo que o próximo post voltarei ao assunto com uma abordagem mais linx.

ATUALIZANDO

O Shodan 2000 é um novo mecanismo do Shodan que tem aparência e operação totalmente diferentes das do mecanismo de busca principal. O Shodan 2000 tem uma aparência cyberpunk cheia de neons e com uma música de acordo. A cada 5 segundos, exibe informações aleatórias sobre todos os tipos de dispositivos IoT vulneráveis, tais como webcams desprotegidas, bancos de dados expostos, servidores HTTP e muito mais.

Além disso, para cada servidor, poderemos ver o respectivo IP, a porta usada e outras informações relevantes. Ao clicarmos no botão “View Details” que aparece abaixo da caixa, podemos ir para a página correspondente no Shodan, onde veremos informações adicionais.

Vale a pena conferir!