Este é um post difícil de escrever sem quebra de ética; porém, como prometido, vou divagar no tema tentando salientar as principais maneiras que existem para quebrar a privacidade de usuários incautos, que não protegem o acesso físico ou remoto ao seu dispositivo, enraíza (root) o smartphone apenas para brincar com roms visualmente bonitas ou clicam em qualquer link recebido no email, sms, mensageiros em geral.

Não se pode hackear o WhatsApp alguém, pode-se hackear o smartphone de alguém.

Criptografia do WhatsApp

O WhatsApp usa “criptografia de ponta a ponta”, as mensagens são embaralhadas ao deixar o telefone da pessoa que as envia e só conseguem ser decodificadas no telefone de quem as recebe.

Cada uma de suas conversas possui seu próprio código de segurança (chave) para confirmar que as chamadas que você efetuar e as mensagens que você enviar estarão criptografadas de ponta-a-ponta em cada uma delas. Logo, é evidente o conhecimento desta chave de segurança permite que mensagens interceptadas possam ser descriptografadas, tornando-se inteligíveis

Para confirmar que uma conversa é criptografada de ponta-a-ponta

– Abra a conversa.

– Toque no nome do contato para abrir a tela de dados.

– Toque em Criptografia para ver o código QR e o código de 60 dígitos.

Caso você e seu contato estejam fisicamente perto um do outro, um de vocês pode escanear o código QR do outro ou visualmente comparar o código de segurança de 60 dígitos. Se você escanear o código QR e ele for realmente o mesmo, uma marca de tique verde irá aparecer. Assim que for conferido, vocês podem ter certeza de que ninguém está interceptando suas mensagens ou chamadas.

Se os códigos não conferirem, é provável que você esteja escaneando o código de um contato diferente ou um número de telefone diferente. Caso seu contato tenha reinstalado o WhatsApp recentemente ou mudado de aparelho, recomendo que você atualize o código enviando uma nova mensagem a ele, para então escanear o código.

Uma forma de clonagem que conheço usando essa chave é conseguir o telefone celular do incauto por um minuto, usar o app Whatsweb (livremente disponível na play store), escanear o código QR e pronto, você agora tem a chave de segurança de 60 dígitos

Mesmo quando alguém hackear um dispositivo, se ele não estiver enraizado (root), não será possível de ler as mensagens do WhatsApp, a menos que você seja realmente fuderoso e tenha seus próprios métodos.

No entanto, se o dispositivo estiver enraizado (root) será possível roubar o arquivo .db que está na pasta whatsapp\databases e colar na sua pasta whatsapp\databases.

É importante deixar claro que os hackers não quebraram a criptografia do WhatsApp, são 60 dígitos, na verdade, eles descobriram uma forma de driblá-la..

… bem, existe mais um aplicativo interessante se o seu Android for enraizado (root) – o zAnti , uma ótima ferramenta para fuçar. Pode ser usado para interceptar pacotes permitindo uma sessão de sequestro (há um botão no aplicativo) ou captura de senhas (apenas em texto simples).

Não existe mágica ou uma única receita. Vou abordar os 3 métodos que podem ser os mais usados atualmente: Metasploit, Falha do SS7 e MAC Spoofing

Metasploits

Os Metasploits são meus favoritos para acesso remoto, e existe uma ferramenta chamada TheFatRat, que automatiza a criação de payloads e escuta remota. Se você é novo em Metasploits e Hacking Ético, pode encontrar vários tutoriais fazendo uma busca no Google.

TheFatRat é uma grande ferramenta de exploração, uma ferramenta fácil para gerar backdoor e para pós ataque de exploração, tais como ataques de navegador e dll. Esta ferramenta compila um malware com um payload que pode ser executado no Windows, Android, Mac. O malware criado com esta ferramenta tem a capacidade de passar despercebido pela maioria dos Antivírus.

Já testei e adorei, não vou repetir aqui o procedimento já bastante conhecido e mencionado em um post anterior desse blog; veja o vídeo Como hackear o dispositivo Android com o FatRat no Kali Linux.

O que eu costumo fazer é ficar de olho no Exploit-DB e em repositórios Git, os desenvolvedores escrevem “How to Use …” em seus Exploits.

Falha SS7 (Signaling System 7)

Essa falha basicamente faz com que as mensagens com destino a um determinado número móvel cheguem no seu número de celular.

O SS7, um protocolo de telefonia que remonta à década de 1970. Ele conecta as operadoras de todo o mundo, garantindo que suas chamadas e mensagens de texto sejam entregues através de diferentes redes, e encaminhando tudo quando você está em roaming. O Sistema de Sinalização No. 7 (SS7) é um conjunto de protocolos de sinalização de telefonia, que é usado para iniciar e finalizar a maior parte das chamadas telefônicas da rede telefônica pública (PSTN). Ele também executa tradução de números, portabilidade de número, faturamento pré-pago, Serviço de Mensagens e outros serviços de mercado de massa.

Consertar a SS7 seria terrivelmente trabalhoso e demorado. Até que uma alternativa atravesse a burocracia de ser aceita por todas as operadoras do mundo, teremos que lidar com esse protocolo pouco seguro. Nem sei como anda este processo, mas enquanto o WhatsApp e Telegram (quem sabe até outros serviços como Outlook, Gmail e etc) continuarem a exigir o uso do número de celular para usar o serviço, estaremos vulneráveis a estes ataques.

Como o SS7 é interno as operadoras, essa técnica deixa rastros, e o WhatsApp ao ser hackeado será desativado no telefone do dono.

Na verdade, o SS7 é um conjunto (Stack, pilha) de protocolos em vários níveis, incluindo MTP Nível 2, MTP Nível 3, SCCP, TCAP, ISUP e BICC.

Devido à complexidade do procedimento de exploração desta falha vou limitar este tópico a apenas informativo, até porque é preciso construir um kit de ferramentas – que pretendo fazer em breve – tal como o ss7MAPer, baseada na pilha Osmocom SS7 e escrita em Erlang; para a execução é preciso um ambiente Erlang .

Você pode ver neste vídeo como é possível hackear o WhatsApp e Telegram usando a falha SS7

MAC Spoofing

O endereço de Controle de Acesso a Mídia (endereço MAC) é um identificador exclusivo de 12 caracteres atribuído ao adaptador (placa) de rede um dispositivo Wi-Fi. Um endereço MAC é usado para identificar exclusivamente o smartphone da sua vítima, a quem você quer invadir a conta do WhatsApp pela Internet ou na rede local.

Se você quiser acessar a conta WhatsApp da sua vítima, você precisa saber o endereço MAC do smartphone alvo. Usei as etapas abaixo para hackear a minha conta com um dispositivo Jelly Bean que tenho no meu Lab e vou chama-lo de “Whacker”

Etapa 1: Desinstalei o WhatsApp de “Whacker”

Sem estresse! A minha conta fake do “Whacker” poderá ser reconfigurada no final do processo.

Etapa 2: Pegue o smartphone do alvo (vítima) que você deseja Hackear

Eu sou a própria vítima. O telefone celular da vítima será essencial em duas etapas do processo de hacking.

Tenha cuidado ao usar o telefone da vítima. Não demore muito tempo e tente colocá-lo de volta antes que a vítima comece a localizar o dispositivo.

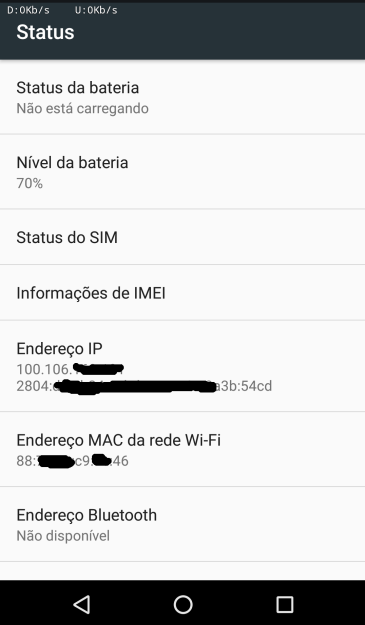

Etapa 3: localizei o endereço MAC (Media Access Control) do telefone da vítima (o de meu próprio uso, nem falo mais isso!)

Um endereço MAC é um identificador único de 12 caracteres atribuído ao dispositivo móvel que funciona como uma identidade online.

Um endereço MAC varia de um dispositivo para outro. Um endereço MAC consiste em seis pares de dígitos que são separados por dois pontos. Por exemplo, 01: 53: 35: 47: 78: cb. Dependendo da plataforma do smartphone alvo podemos encontrar o endereço MAC nos seguintes caminhos do menu de Configurações:

No Android: Configurações >> Sobre o telefone >> Status >> Endereço MAC Wi-Fi

Etapa 4: Identifiquei o endereço MAC do alvo, meu próprio celular: 88:XX:XX:c9:XX:46

Anotei o meu endereço MAC, do seu dispositivo móvel e guardei-o em local seguro. Vou precisar do meu endereço MAC para usar após a conclusão de seu processo.

Etapa 5: Alterei (Spoof) o endereço MAC de “Whacker” para ficar igual ao endereço MAC da vítima.

O objetivo do Spoofing (alteração) do endereço MAC é fazer com que o dispositivo “Whacker” pareça com o dispositivo vítima; fazendo com que Whatsapp ache que “Whacker” está logando na conta do alvo mas, na verdade, eu estou tentando fazer login na conta WhatsApp da vítima.

Etapa 6: Instalei apps para alterar o seu endereço MAC do “Whacker”.

-> Utilizei o BusyBox e Emulador de Terminal ambos disponíveis gratuitamente no Google Play.

Obs: para IPhone existe o MacDaddy X ou WifiSpoof, que não testei.

No terminal, digitei

ip link show, para ver a lista de interfaces. Identifiquei o endereço MAC. No meu caso, a interface wlan0.

No emulador de terminal, digitei

ip link set wlan0 down, para desligar a interface

ip link set wlan0 address 88:XX:XX:c9:XX:46

e

ip link set wlan0 broadcast 88:XX:XX:c9:XX:46

onde, wlan0 foi a interface que identifiquei e 88:XX:XX:c9:XX:46 é o endereço MAC do alvo. Para verificar se o endereço MAC foi alterado com êxito, digitei

ip link show wlan0

Uma alternativa, é fazer isso através do shell.

busybox echo -e \\ x88 \\ xXX \\ xXX \\ xc9 \\ xXX \\ x46 > /data/local/mac.dat

Depois de alterar este arquivo, é preciso parar/iniciar a conexão sem fio para que o driver leia o novo Mac do arquivo.

Para ter o endereço Mac original de volta, basta apagar o arquivo.

Etapa 7: reinstalar e configurar a conta do whatsapp no dispositivo “Whacker”

Depois de instalar e configurar a conta do WhatsApp no meu dispositivo “Whacker”, acessei a conta WhatsApp do alvo.

Digitei o número de telefone da vítima para configurar o WhatsApp. Isso me permitiu receber e enviar mensagens da conta da vítima.

Etapa 8: Durante o processo de configuração do WhatsApp, o código de confirmação foi enviado.

Inseri-o no WhatsApp do “Whacker” e consegui invadir a conta do Whatsapp do meu smartphone pessoal através de um Jelly Bean que uso apenas para Laboratório.

Etapa 9: Restaurei o endereço MAC do “Whacker”, depois de acessar com êxito o celular da vítima; da mesma forma, repeti o procedimento para alterar o endereço MAC, a fim de garantir que não haverá problemas futuros com o uso da Internet ou problemas de conectividade.

Como proteger o WhatsApp de hackers

Acho que já deu para perceber que para proteger não só o WhatsApp, mas o seu dispositivo Android, deve-se:

– Manter o Android e os apps instalados atualizados. Não adquirir smartphones vinculados a operadoras, elas não costumam publicar atualizações de segurança ou fazer upgrade para novas versões do Android; não é possível instalar atualizações publicadas pelos fabricantes em aparelhos vinculados!

– Ativar a “Verificação de duas etapas” acessando as “Configurações”>”Conta”.

– Proteger o smartphone com senha. Observe que alguns métodos descritos neste post passa pelo acesso por pessoas não autorizadas.

– Quando for levar o aparelho para manutenção vá em “Configurações”>”Fazer backup e redefinir”>”Redefinir dados de Fabrica” Isso pagará todos os arquivos pessoais e senhas salvas

– Desconfiar dos pedidos de ajuda por meio de apps ou redes sociais

– Não abrir arquivos de desconhecidos. Podem conter um exploit embutido

– Evitar Redes públicas de Wi-Fi e duvide das redes privadas de desconhecidos, principalmente daquelas que não possuem senha para acesso.

– Não instalar apps que não seja da PlayStore. Pode conter um exploit embutido. Mantenha desligado a permissão para “Fontes Desconhecidas” em “Configurações”>”Segurança”

– Não fazer root. Isso permite acesso a arquivos de configuração do sistema facilitando a ação do invasor. Se o fizer, instale o aplicativo Superuser. Tal app age como uma camada de segurança entre o sistema Android e programas de terceiros. Ou seja, solicita ao usuário do dispositivo que conceda ou não o acesso requisitado.

Um último conselho: fique longe de pessoas que oferecem serviços de hacking do WhatsApp, eles são todos spammers e provavelmente tentarão hackear o seu dispositivo.

Bom dia ..Será que consigo hackear um whats somente pelo número. .?

CurtirCurtir

Esse me ajudou.

Contato Blog>>> Comohackeafacebook.blogspot.com

Serviço Rápido e Eficiente.

100% Sigiloso.

CurtirCurtido por 1 pessoa

Caso façam um hack do whats por spoofing de MAC trocar o número resolveria? ou teria que excluir a conta e criar novamente com um novo número? apesar de que o celular em questão ainda estaria possívelmente desprotegido uma vez que o mac de rede ainda estaria em posse de terceiro. Seria o caso de resolver somente trocando o aparelho caso fazer root não seja opção?

CurtirCurtir

Trocar o número não resolve, teria que trocar o MAC mas para isso tem que ser root e instalar um terminal para digitar algo como “ifconfig eth0 hw ether XX:XX:XX:XX:XX:XX”, onde XX:XX:XX:XX:XX:XX será o novo MAC.

CurtirCurtir

OLÁ, EU CONSIGO CLONAR O WHATS SÓ COM CODIGO MAC?, MÁS SEM TER ACESSO FISICO AO APARELHO?

CurtirCurtir

O WhatsApp da vítima continua recebendo as mensagens normalmente?

CurtirCurtir

Sim

CurtirCurtir

dá ” permission denied “

CurtirCurtir

tendo o mac do telemovel da outra pessoa, consigo obter as mensagens do whatsapp

CurtirCurtir